La Cyber Security ai tempi del covid-19

L’emergenza Covid-19, ha dato il via libera definitivo allo sdoganamento, anche culturale, dello Smart Working. Questo ovviamente è successo sia per chi lo auspicava sia per chi lo ha sempre evitato, sia per chi era effettivamente pronto sia per chi tuttora, è piuttosto disorganizzato.

L’emergenza Covid-19, ha dato il via libera definitivo allo sdoganamento, anche culturale, dello Smart Working. Questo ovviamente è successo sia per chi lo auspicava sia per chi lo ha sempre evitato, sia per chi era effettivamente pronto sia per chi tuttora, è piuttosto disorganizzato.

SHARE:

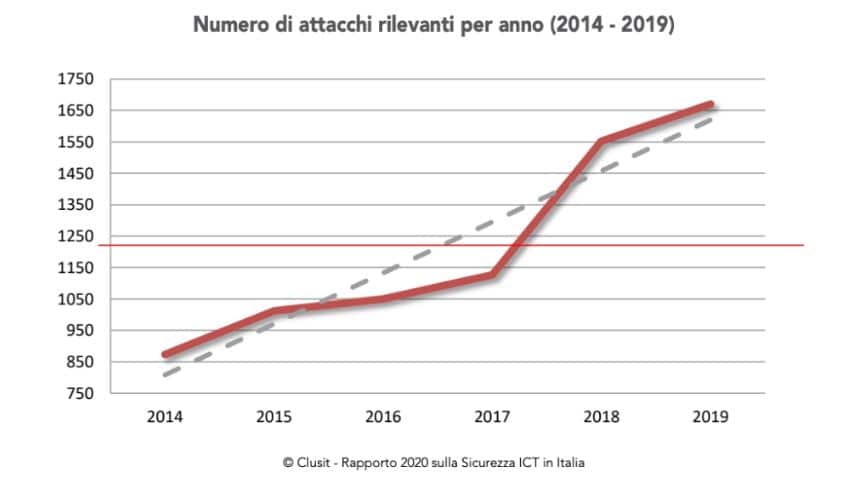

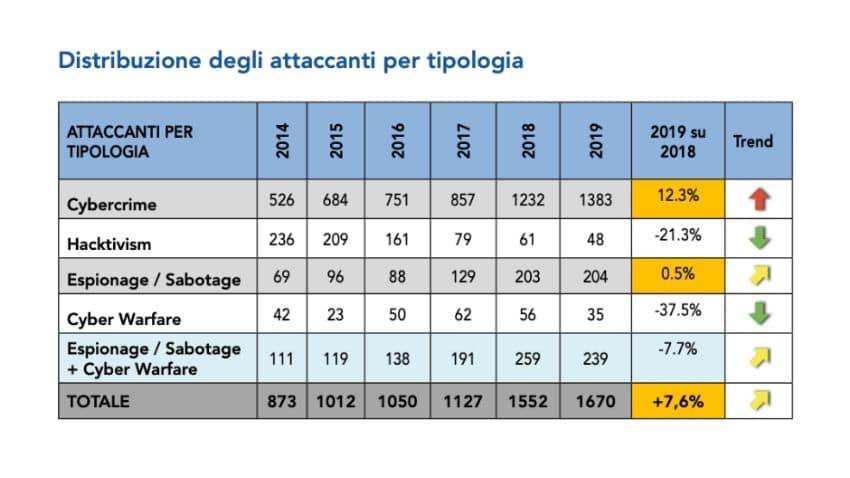

Se molte aziende erano già pronte e strutturate per questa nuova (vecchia?!) modalità lavorativa, altre hanno dovuto adeguarsi in corsa, e la fretta si sa, è spesso cattiva consigliera. In questa particolare condizione, il rischio è di non valutare attentamente tutti gli aspetti legati alla Cyber Security e la protezione dei dati personali, esponendo se stessi e l’azienda agli attacchi di hacker e virus.Giusto due numeri:

Rispetto al 2018, in termini assoluti nel 2019 il numero maggiore di attacchi gravi si osserva verso le categorie “Multiple Targets” (+29,9%), “Online Services / Cloud” (+91,5%) ed “Healthcare” (+17,0%), seguite da “GDO/Retail” (+28,2%), “Others” (+76,7%), “Telco” (+54,5%) e “Security Industry” (+325%).

Cyber risk, che cosa cambia con il Coronavirus

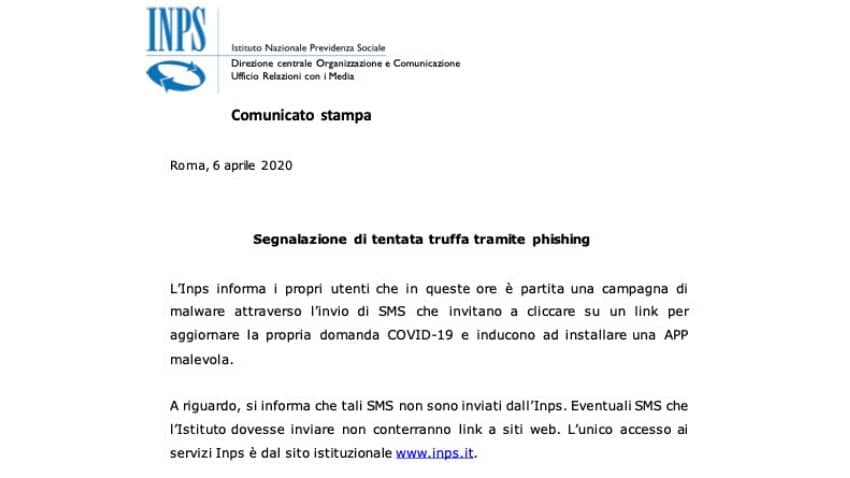

Gli scenari di cyber risk, sono rimasti più o meno invariati; tuttavia, è cambiata la vulnerabilità, con l’esposizione massiccia di endpoint aziendali/personali, siti web istituzionali e piattaforme di servizi, spesso essenziali o strategici.Ultimo su tutti, il portale dell’INPS, che il 1° aprile si apprestava a una massiccia interrogazione per le richieste di sostegno economico (gli ormai famosi 600 euro), ma non mancano segnalazioni su IIoT e cluster.A proposito di INPS, questa è solo l’ultima iniziativa malevola contro i cittadini:

I pericoli dello smart working

Abbiamo detto che molte aziende hanno dovuto adottare questo nuovo modello operativo in tempi stretti per garantire la continuità aziendale. La conseguenza è stata che si è entrati in una nuova dimensione lavorativa senza conoscere a fondo i rischi che ne conseguono tra cui:

- uso promiscuo del PC o utilizzo di portatili personali senza un’adeguata protezione;

- scambio di file su piattaforme o con metodi non sicuri;

- esposizione a furto di credenziali;

- utilizzo di wifi condivise (reti pubbliche o domestiche)

A tutto questo si è aggiunta la vulnerabilità, peraltro sempre esistita ma ora esasperata, di alcune piattaforme, come ad esempio il caso “Zoom”.La piattaforma esponeva infatti pubblicamente le videoconferenze a causa del sistema con cui nominava i file creati. Un bel problema, proprio durante il picco di utilizzo con oltre 200 milioni di utenti mensili connessi, che metteva online nomi, numeri di telefono o previdenza sociale, bilanci di società private, volti e voci dei minori, etc.

Gli attacchi DDoS alle infrastrutture aziendali

Cosa sono gli attacchi di DDoS? Sono attacchi a Distribuited Denial of Service, ovvero rivolti alle infrastrutture tecnologiche delle aziende che permettono in smart working l’accesso alle risorse aziendali in sicurezza. Questi hanno lo scopo di saturare le risorse e la capacità elaborativa dei sistemi di accesso e autenticazione ai servizi aziendali paralizzando di fatto il lavoro degli utenti che cercano la connessione. In alcuni casi si potrebbero avere impatti devastanti rischiando di paralizzare le aziende, già in difficoltà per quanto creato dalla nuova situazione di crisi, bloccando il lavoro degli utenti.

Ma come proteggersi in questo periodo transizione?

Si, parliamo di transizione e non di temporaneità, perché la speranza è che lo smart working non sia un rimedio passeggero ma un nuovo modo di vivere il lavoro, basandosi su obiettivi e produttività e non sulle solite ore/uomo.A tal proposito, abbiamo coinvolto i nostri amici e partner di GFX, System Integrator dal 1988 ed esperti di Cybersecurity, Platinum Partner di Kaspersky.“A seguito delle misure imposte dal nostro Governo, le aziende (pubbliche e private) hanno dovuto affrontare il tema dello smart working adottando diverse soluzione per meglio gestire il proprio lavoro (e didattica) da remoto” - dice Marco Francola, General Manager di GFX S.r.l.“Alcune imprese si sono adeguate o si stanno adeguando, acquisendo prodotti per il remote working, anche Open Source, dotati di un minimo di sicurezza (Software per lo Smart Working, Virtual Private Network - VPN, autenticazione a due fattori, e Strumentazione aziendale pre-configurata,) mentre altri, quelle più imprudenti, e dunque pericolosi per tutta la supply chain, hanno adottato soluzioni di Remote Desktop (RDP) sulle postazioni aziendali; in tal modo i propri collaboratori possono collegarsi da remoto alle postazioni in ufficio.E’ evidente che prima di implementare una soluzione di smart working, ogni azienda dovrebbe avere non solo la consapevolezza delle potenziali minacce cyber che ne derivano ma la competenza di sviluppare un sistema che sia in grado di attenuare le citate minacce che insistono:sulle

- componenti infrastrutturali di accesso remoto;

- sulle risorse che sono accedute tramite l’accesso remoto (senza violare il trattamento dei dati di quest’ultimi).

FOCUS:i ricercatori di Kaspersky hanno scoperto una campagna di attacchi di tipo watering-hole attiva da maggio 2019 e rivolta agli utenti in Asia. Sono stati compromessi più di 10 siti web legati a temi religiosi, programmi di volontariato, beneficenza e altro ancora, allo scopo di innescare un attacco mirato drive-by download, che installa una backdoor sui dispositivi delle vittime. Gli attaccanti hanno utilizzato un set di strumenti innovativi, tra cui la distribuzione di GitHub e l'utilizzo di un codice open-source.

INFORMARE PER PREVENIRE

Allo stesso modo anche informare e formare gli smart worker riduce le minacce cyber connesse smart working. Ad oggi, come dichiara ha dichiarato David Emm, Principal Security Researcher di Kaspersky, “Oltre ad un notevole aumento dei dipendenti in smart working, abbiamo rilevato anche diversi casi di criminali informatici che cercano di sfruttare il virus nascondendo file dannosi in documenti che sembrano essere collegati al Coronavirus."

A dichiarare minacce c’è anche l’Agenzia delle Entrate che di recente (31 marzo 2020) ha emanato un nuovo comunicato rubricato “Attenzione alle false email sui rimborsi del Fisco” dichiarando di aver ricevuto diverse segnalazioni dai contribuenti relative a nuove email di phishing che notificano ai destinatari rimborsi fiscali inesistenti con l’obiettivo di raccogliere informazioni riservate; a proposito, si ricorda che non vengono mai inviate comunicazioni via email relative ai rimborsi fiscali.

I NOSTRI CONSIGLI

“Alla luce di ciò” - prosegue Francola - “al fine di ridurre il più possibile i rischi legati alla sicurezza, il nostro consiglio alle imprese è di:

- fornire una VPN ai collaboratori per consentirgli di connettersi in modo sicuro alla rete aziendale;

- informare e formare il personale in materia di Cyber Security;

- evitare che i propri collaboratori utilizzino dispositivi client di loro proprietà: possono essere infettati da malware, pertanto al primo accesso con la rete aziendale, il malware potrebbe diffondersi all’interno dell’intera organizzazione;

- utilizzare meccanismi di autenticazione a più fattori al fine di identificare con certezza il lavoratore da remoto;

- utilizzare la crittografia al fine di proteggere la riservatezza e l’integrità di qualsiasi informazione sensibile nel caso la stessa possa attraversare su reti non sicure;

- definire una policy di sicurezza per lo Smart Working che individui quali sono le forme di accesso remoto consentite, quali tipologie di dispositivi sono permessi e per usare le varie tipologie di accesso remoto, il tipo di accesso garantito a ogni lavoratore e come deve essere gestito il provisioning degli account e delle utenze sui sistemi;

- proteggere con un software di sicurezza appropriato tutti i dispositivi aziendali ed effettuare sempre gli aggiornamenti di sistemi operativi e applicazioni.”

E voi che piano di sicurezza avete implementato?